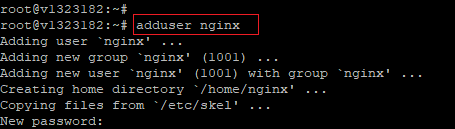

Создание пользователя под nginx

Для того чтобы ограничить работу приложений и ресурсов nginx хорошим тоном будет считаться создание отдельного пользователя для nginx.

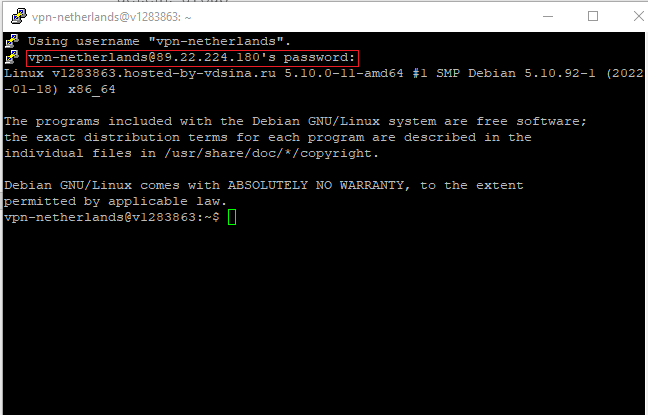

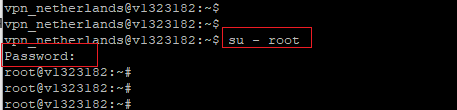

Если не зашли сразу, то заходим под учетную запись root

Команда su - root и вводим пароль от root

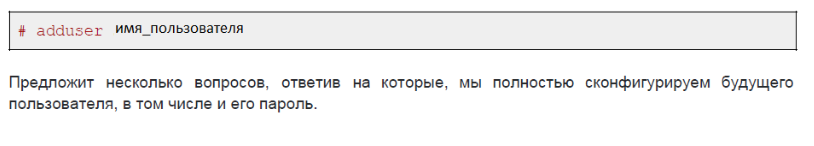

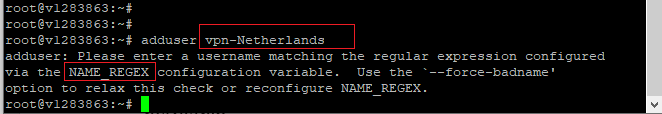

Далее создадим нового пользователя для работы с nginx.

Имя пользователя должно быть без заглавных букв, а то будет ошибка регистра.

Также советую создавать имя без пробелов чтобы потом не экранировать пробелы.

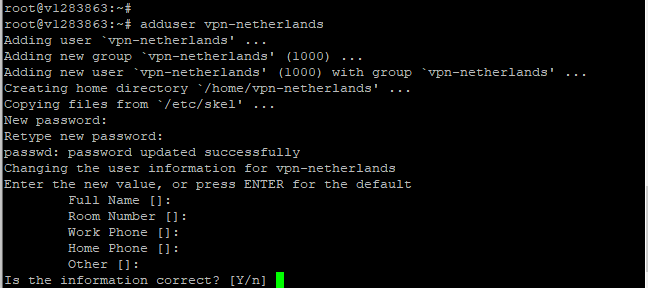

После того как имя будет принято системой, система предложит ввести пароль и повторить его.

Потом система предложит ввести информацию о пользователе, можно просто нажимать INTER а в конце согласиться Y

Все пользователь создан, но вы не сможете зайти на сервер VPS под таким пользователем, так как будет ошибка отказ в доступе. Чтобы вы смогли зайти на сервер под новым пользователем необходимо поместить этого пользователя в группу администратора. Группа администратора позволяет выполнять команды в системе от имени root если приписывать к команде префикс sudo и позволяет заходить на сервер VPS сразу под пользователем, а не под root, что улучшает безопасность системы. Y

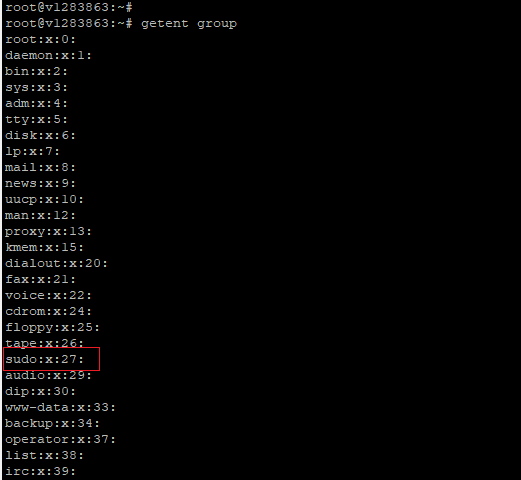

Для debian группа администратор называется sudo , для другим систем еще может быть группа wheel

Посмотрите список доступных групп вашей системы при помощи команды

getent group

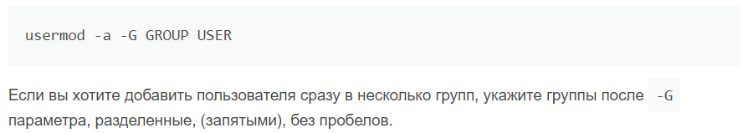

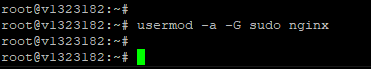

Добавляем пользователя которого создали в группу администратора.

Проверим что новый пользователь находится в группе администратора.

Команда id логин_пользователя

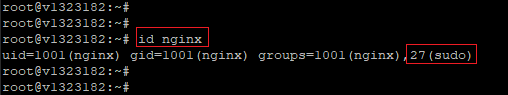

Включение sudo пользователю

После того как вы добавили нового пользователя в группу sudo, необходимо из-под root установить пакет sudo иначе, когда вы зайдёте под новым пользователем вы не сможете использовать права sudo

Команда apt-get install sudo

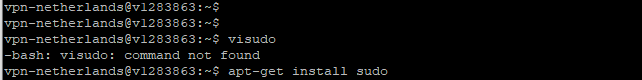

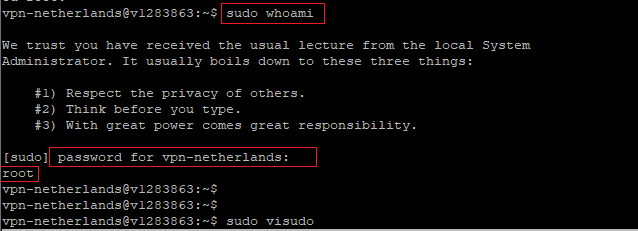

Проверка что пакет работает на новом пользователе, подключитесь под нового пользователя

Команда su – имя пользователя

Потом введите команду для проверки

sudo whoami

При первом выполнении команды sudo в новой сессия попросят ввести пароль созданного пользователя. Если при выполнении команды sudo whoami вы увидите слово root тогда все работает.

Настройка входа по SSH

Для удобства входа на сервер лучше всего использовать подключение через протокол SSH.

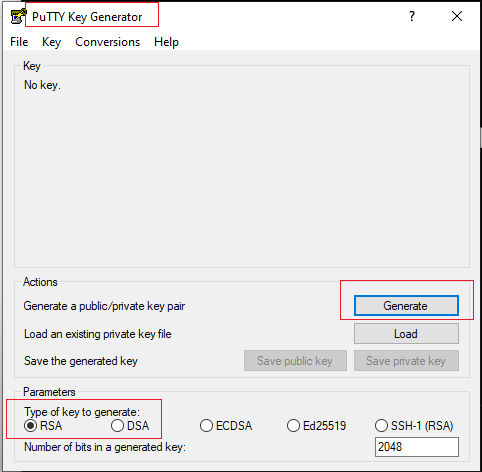

Генерирование ключей

Для того чтобы настроит вход на сервер через протокол SSH необходимо сгенерировать два ключа шифрования, открытый разместить на сервере, закрытый хранить на машине клиента.

Если ключ попадет не тем людям и, если у них будет ip адрес, тогда они смогут зайти на сервер.

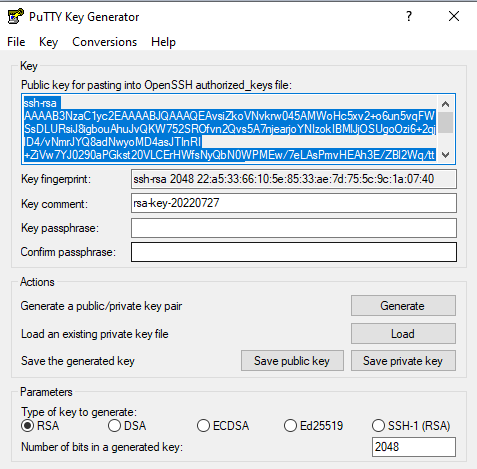

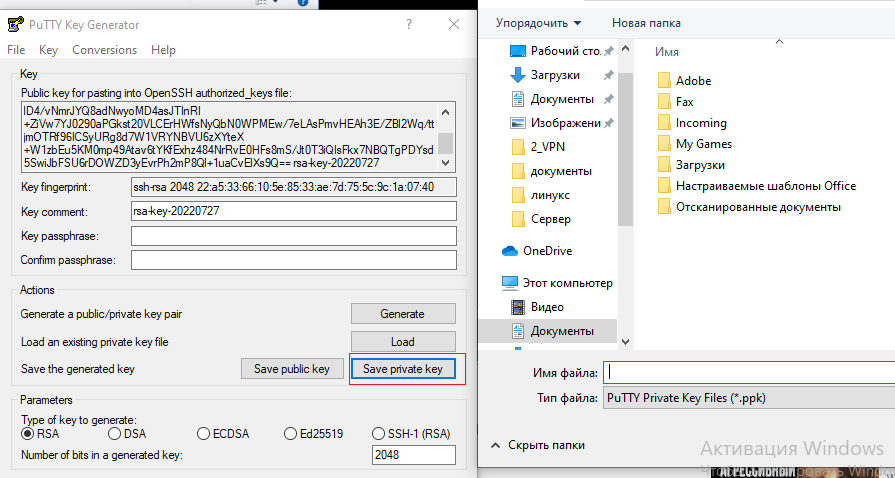

Для того чтобы сгенерировать ключи используем программу PuTTY Key Generator, программа устанавливается вместе с программой PuTTY

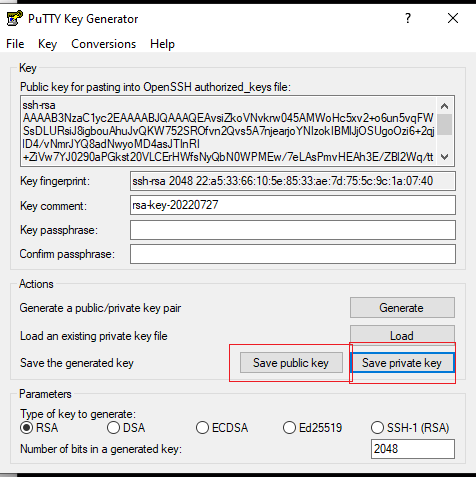

После нажатия на кнопку Generate появится окно, необходимо передвигать мышкой и нажимать разные клавиши на клавиатуре пока не заполниться зеленая полоска, эти действия помогают сгенерировать уникальные ключи.

Размещение открытого ключа на сервере

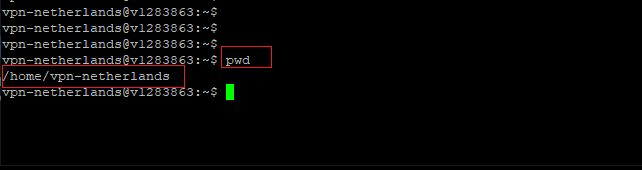

Открытый ключ необходимо разместить в папке SSH в домашней директории пользователя /home/имя_пользователя ,если там нет такой папке то её необходимо создать. Проверяем в какой директории мы сейчас находимся.

Команда pwd

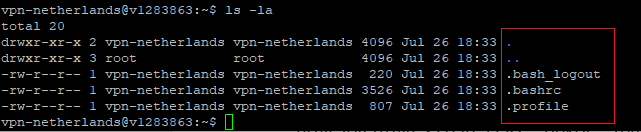

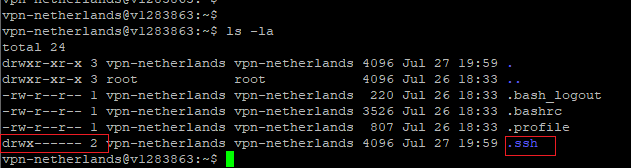

Как видим, мы находимся в домашней директории пользователя /home/имя_пользователя. Теперь посмотрим какие папки есть в данной директории.

Команда ls –la

Смотрим крайней правый столбец, как видим у нас нет папки .ssh в домашней директории пользователя. Создадим необходимую директорию.

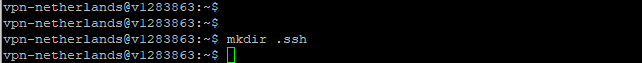

Команда mkdir .ssh

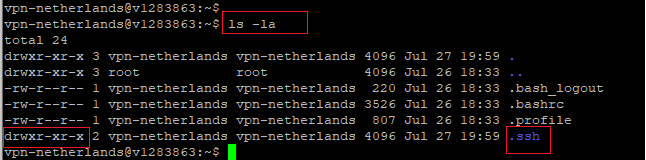

Проверим что папка .ssh создалась в домашней директории

Команда ls –la

Права доступа к папке .ssh

Для повышенной безопасности, директории ssh необходимо задать права доступа, чтобы только из-под пользователя, созданного для работы с VPN можно было вносить изменение в директорию ssh

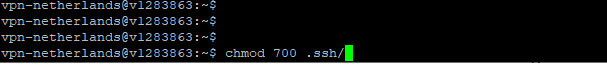

Команда chmod 700 .ssh/

Мы задали права 700 это значит что только пользователе создавший директорию .shh может записывать, читать и исполнять в этой директории. Проверим какие сейчас права доступа к директории.

Команда ls –la

Размещение открытого ключа на сервере

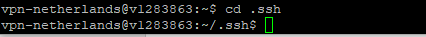

Теперь нам необходимо закинуть открытый ключ ssh на сервер, для этого в директории .ssh создадим текстовый фаил и разместим в нем открытый ключ. Переходим в директорию .ssh

Команда cd .ssh

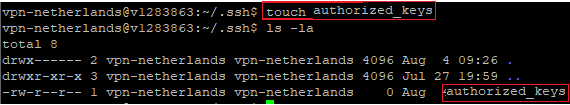

Создадим текстовый фаил с именем authorized_keys это важно с другим названием работать не будет .

Команда touch authorized_keys

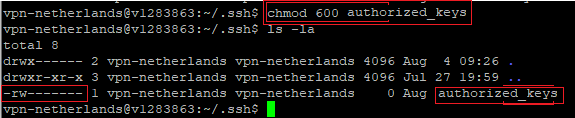

Зададим новому файлу права 600, права на запись и чтение только для владельца файла.

Команда chmod 600 authorized_keys

Теперь в этот фаил необходимо вставить открытый ключ ssh который мы генерировали.

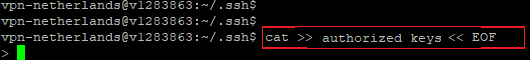

Команда cat >> authorized_keys << EOF

Копируем ключ из программы PuTTY Key, копируем весь текст.

Вставляем ключ нажатием правой кнопкой мыши в терминале сервера.

Действия: правая кнопка мыши (вставили ключ) – клавиша enter (вышли из режима ввода) - потом дописываем в терминале EOF - и опять клавиша enter

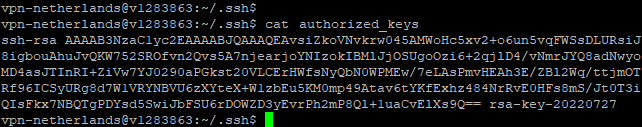

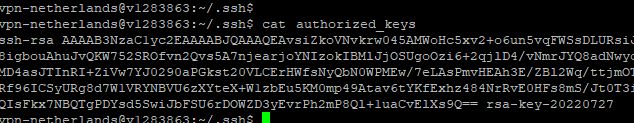

Проверим что теперь у нас в файле authorized_keys, в нем должен быть ключ ssh

Команда cat authorized_keys

Сохраняем приватный ключ ssh из программы PuTTY Key себе на компьютер.

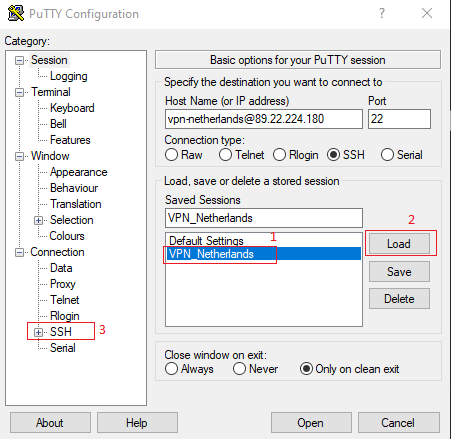

Настройка программы PuTTY для доступа по ssh

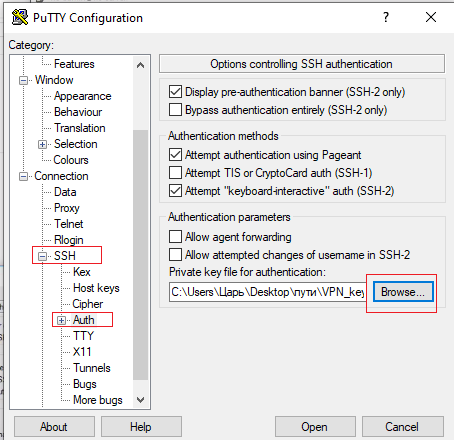

Выбираем секретный ключ для аутентификации по ssh который сохранили себе на компьютер.

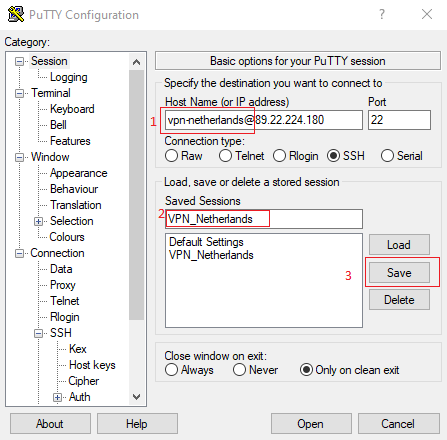

Сохраним новый параметры входа для сессии с логином и ключом ssh

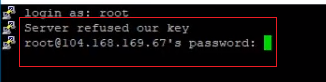

Возможные ошибки

Когда вы пытаетесь зайти на сервер и видите вот такое сообщение то скорее всего:

1. Вы создали открытый ключ не в директории .ssh

2. Вы дали имя файлу с открытым ключом отличное от имени authorized_keys

3. Вы не подключили настройки ssh на купленным вами VPS сервере

Отключение пароля sudo нового пользователя

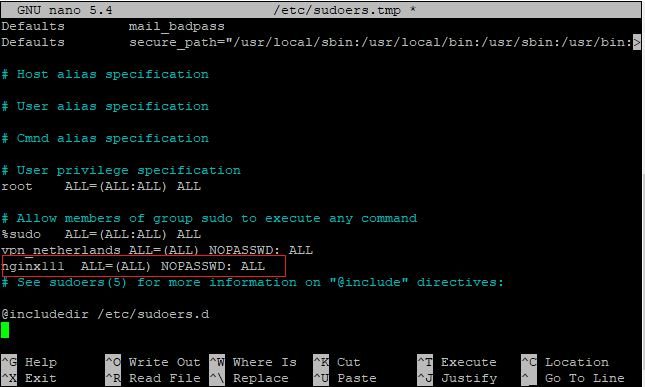

Для того чтобы отключить пароль sudo для определенного пользователя нужно открыть файл конфигурации sudo и отключить запрос пароля.

Команда sudo visudo

И добавляем в фаил строчку таково вида

Имя пользователя ALL=(ALL) NOPASSWD: ALL

Внимание порядок строчек должен быть соблюден как на фото иначе настройки не сработают

Сохраняем изменения и выходим из файла, теперь наш новый пользователь является администратором и может выполнять команды от имени sudo когда перед командой будем писать префикс su.

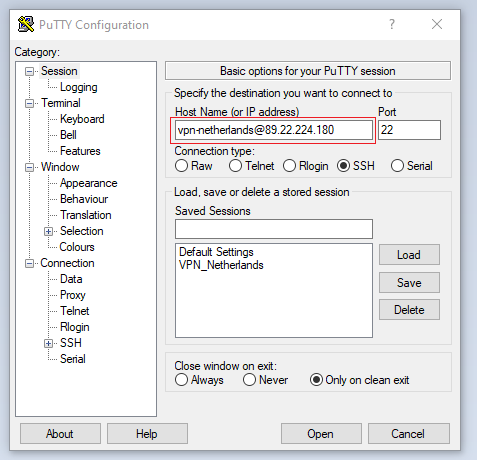

Настройка PuTTY если не настроин вход по ключу

Теперь мы можем зайти на сервер VPS через нового пользователя, а не через root. В программе PuTTY в поле заполняем имя пользователя@ip сервера, для того чтобы зайти сразу под пользователем.

Потом спросят пароль входа этого пользователя, и мы вопли на сервер через нового пользователя.