Добавление клиента VPN

Добавление клиента на сервер WireGuard

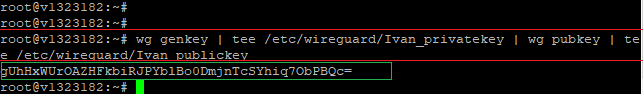

Для того чтобы настроить клиентскую часть VPN необходимо создать приватный и публичный ключи для клиента в директории /etc/ wireguard/

Команда wg genkey | tee /etc/wireguard/(имя пользователя)_privatekey | wg pubkey | tee /etc/wireguard/(имя пользователя)_publickey

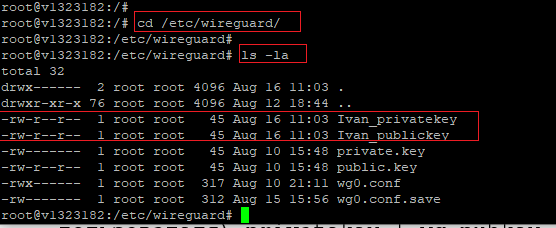

Проверим что наши ключи создались переходим в директорию /etc/ wireguard/

Команда cd / etc/ wireguard/

Команда ls -la

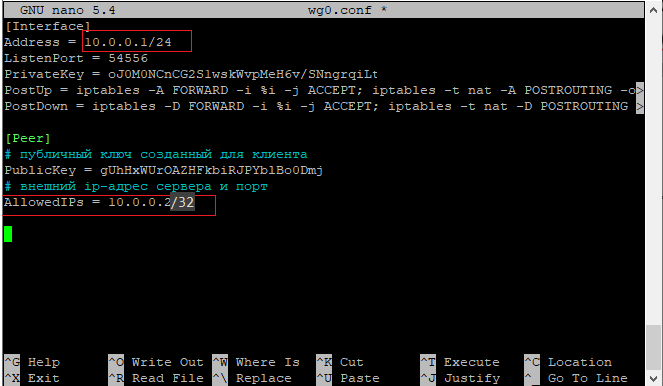

После создание ключей клиента, нам необходимо добавить его в файл конфигурации wg0.conf нам необходимо вставить следующие строки в данный файл.

[Peer]

# публичный ключ созданный для клиента

PublicKey = СТРОКА_С_КЛЮЧОМ_(много_сгенерированных_символов)

# внешний ip-адрес сервера и порт

AllowedIPs = ip адрес который получит клиент внутри сети vpn (должен быть в подсети сервера)

Команда nano wg0.conf

В случае нескольких пиров (клиентов vpn), параметр AllowedIPs должен содержать ip-адрес wireguard-клиента (пира) с маской 32, и разрешенные сети (192.168.х.0/24) не должны пересекаться. Иначе не заработает.

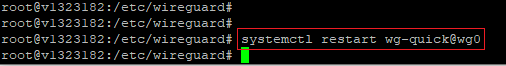

После добавления нового клиента обязательно перезапускаем сервер

Команда systemctl restart wg-quick@wg0

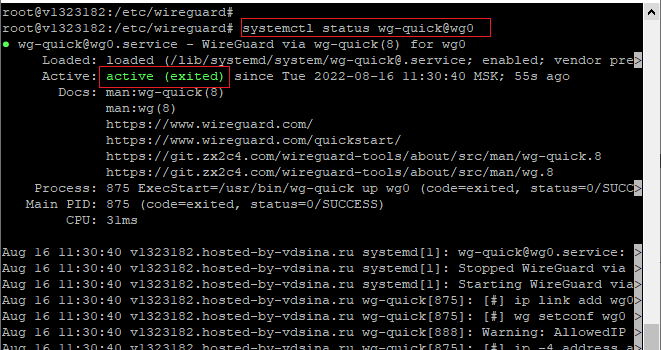

Проверяем статус работы сервера

Команда systemctl status wg-quick@wg0

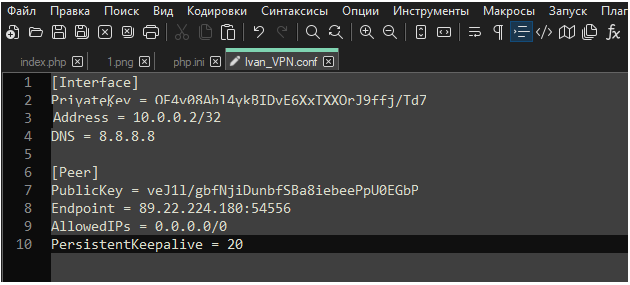

Создание файла конфигурации для клиента WireGuard

На локальной машине (например, на ноутбуке) создаём текстовый файл с конфигом клиента.

В данный файл конфигурации помещаем следующие строки. Можно открыть через notepad++

[Interface]

# Приватный ключ клиента

PrivateKey =

# ip адрес клиента который указывали в настройки сервера для данного клиента

Address = 10.0.0.2/32

# Сервер DNS можно оставить без изменения (сервер гугл)

DNS = 8.8.8.8

[Peer]

# Публичный ключ сервера WireGuard по адресу /etc/wireguard/publickey

PublicKey =

# ip который по умолчанию дает VPS и порт настроенный для WireGuard

Endpoint =

# Оставляем без изменения, тогда весь интернет трафик будет идти через WireGuard

AllowedIPs = 0.0.0.0/0

# поддерживать соединение отправкой пакета каждые 20 сек

PersistentKeepalive = 20